5/7~5/8 동안 진행한 대회이지만 이제서야 라잇업을 쓴다..

1. steganography

Nobody’s perfect

hints: I wonder what tools exists online?

온라인에서 스테가노 툴을 찾아봐서 툴을 돌렸더니 플래그 나온다.

https://stylesuxx.github.io/steganography/

flag: EZ-CTF{Lickilicky_Is_Th3_Worst}

NEO

stegsolve.jar 툴을 사용했더니 숨겨진 플래그가 나온다.

flag: EZ-CTF{YOU_TOOK_TH3_R3D_P1LL_DIDNT_YOU}

2. MISC

Discord Bot Workaround

대회 서버의 봇에게 ?flag를 입력하면 플래그를 준다. 이때 내가 admin 일 때만 플래그를 주기 때문에 내 개인 서버에 이 봇을 초대해야한다.

https://discord.com/oauth2/authorize?client_id&scope=bot

위 주소의 id 뒤에 =디코 봇 id 를 입력해주면 초대가 가능하다.

이런식으로 봇을 초대해서 admin 권한으로 ?flag 를 입력했더니 아래와 같이 플래그를 준다.

flag: EZ-CTF{D1SC0RD_1S_L1T}

3. Forensics

위 링크에 들어가서 ppt를 자세히 보면 플래그가 쓰여져있다.

처음에 qr코드가 있어서 들어가봤지만 아무것도 없었다..

flag: EZ-CTF{TH1S_1S_FR33}

4. Web

I made a blog!

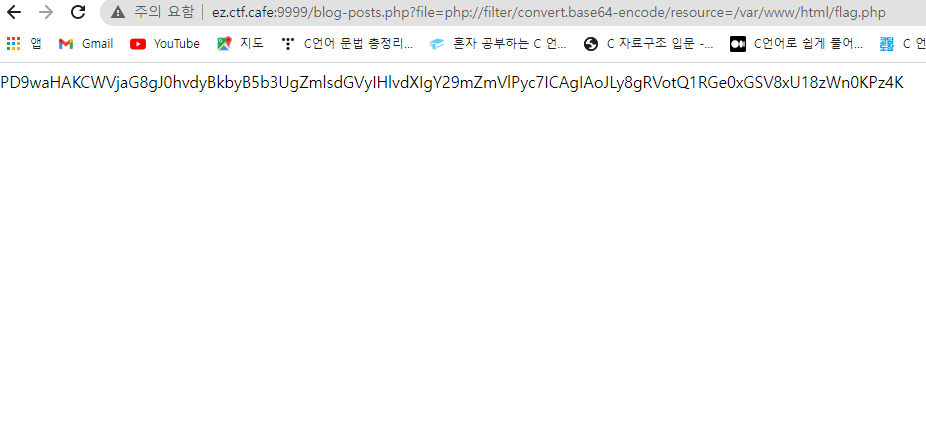

filter를 사용하라는 말 같아서 구글링으로 filter php 와 같이 계속 검색해보다가 php filter wrapper가 뜨길래 LFI 인 것을 알게되었다.

위와 같이 주소를 입력했더니

위처럼 base64 문장이 떴다.

base64 문장을 online decoder로 디코딩 해주면 플래그 값이 바로 뜬다.

flag: EZ-CTF{LFI_1S_3Z}

5. OSINT

Alien Dream

이러한 이미지를 주고 big foot과 painter를 찾으라고 한다.

https://amycordova.com/extra-terrestrial

구글링을 해봤더니 위와 같은 사이트가 나온다.

빅풋을 검색해봤더니 고릴라 같은 괴물이 나와서 비슷한 그림을 찾아냈더니 플래그가 일치한다.

flag: EZ-CTF{Amy_Cordova_Summer_Of_Love}

'ctf writeup' 카테고리의 다른 글

| HSOC 교내 해킹방어대회 문제 출제 후기 및 50점 문제 writeup (0) | 2022.10.08 |

|---|---|

| cce 2022 예선 writeup (0) | 2022.09.27 |

| 25회 해킹캠프 writeup 및 후기 (0) | 2022.09.23 |

| CRYPTO CTF 2022 writeup (0) | 2022.08.16 |

| TJ-CTF writeup (0) | 2022.06.19 |

t1mmyt1m

t1mmyt1m